Ciberseguridad en logística: cómo proteger tu WMS, TMS y datos críticos sin frenar la operación

TL;DR (para decisores con agenda llena): tu operación ya es “digital por defecto” (WMS, TMS, APIs, IoT, automatización). Eso también significa “ataque por defecto”. La buena noticia: puedes subir el nivel de seguridad sin parar el almacén ni el transporte si lo enfocas como resiliencia operativa (visibilidad, higiene básica, segmentación, continuidad y cultura) y lo implementas por capas.

En otras palabras: no se trata de convertir tu logística en un búnker. Se trata de que, si un día algo se rompe (por error, ataque o proveedor), tu operación no se apague como una luz. Que se degrade, se reencauce y vuelva.

Tabla de contenidos

- Por qué la ciberseguridad ya es parte de la operación (no “un tema de IT”)

- Panorama de amenazas logísticas (2024–2025): lo que realmente te puede parar

- Marco normativo y gobierno: NIS2, ISO 27001 y GDPR sin dolor

- Datos críticos: qué proteger primero y por qué

- Blindaje del núcleo operativo: seguridad en WMS y TMS

- Convergencia IT/OT: protegiendo el almacén automatizado y el IIoT

- Zero Trust en logística: arquitectura y pasos prácticos

- Endpoints móviles: terminales RF, tablets, conductores y apps

- El factor humano: phishing, fraude de carga y combustible

- Detección y respuesta: SIEM/SOC y planes que se prueban (no se “declaran”)

- Resiliencia operativa: cuando la tecnología falla (BCP + fallback manual)

- IA y blockchain: escudos… y también armas

- Hoja de ruta de implementación sin parar la operación (por fases)

- Checklist final para directivos (15 minutos)

- Preguntas frecuentes

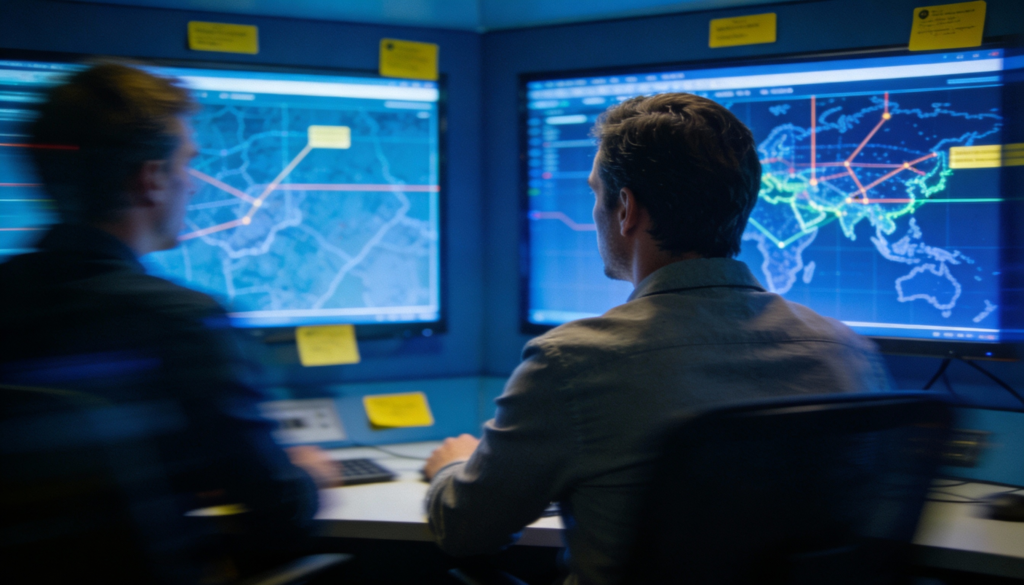

1) Por qué la ciberseguridad ya es parte de la operación (no “un tema de IT”)

Tu WMS no es “un software”: es el cerebro del almacén. Tu TMS no es “una herramienta”: es el sistema nervioso del transporte. Y cuando esos dos se conectan con ERPs, portales de clientes, carriers, APIs, scanners, IoT, automatización y analítica… la operación se vuelve un ecosistema hiperconectado.

En ese ecosistema, el riesgo deja de ser abstracto. Un incidente serio no se traduce en “un ticket en el helpdesk”. Se traduce en:

- pedidos que no se pueden preparar,

- rutas que no se pueden asignar,

- inventario que no se puede confirmar,

- documentación que no sale,

- facturación que se retrasa,

- y clientes que pierden confianza.

Y esto es clave para el enfoque TOFU: no hablamos de miedo, hablamos de continuidad.

La idea central de los documentos base es simple (y potente): la pregunta no es si ocurrirá un incidente, sino cuándo. La diferencia entre “un susto” y “una crisis” es cuánto te preparaste antes.

1.1 El cambio mental más útil

En logística, “seguridad” suele sonar a un coste. Los documentos proponen un marco más operativo:

- Seguridad = reducir superficie de ataque (menos puertas abiertas).

- Resiliencia = reducir impacto (si entran, que no arrasen).

Eso hace que la conversación sea más fácil con dirección y con operaciones, porque se conecta con lo que ya se gestiona cada día: riesgo, continuidad, SLA y reputación.

2) Panorama de amenazas logísticas (2024–2025): lo que realmente te puede parar

En logística, la amenaza rara vez llega con un cartel de “hola, vengo a hackearte”. Llega como:

- un correo “normal” (phishing),

- una credencial filtrada,

- una API mal protegida,

- un proveedor comprometido,

- un dispositivo IoT con firmware débil,

- un usuario con permisos de más,

- un acceso remoto “temporal” que se quedó para siempre.

A partir de los documentos, estas son las familias de riesgo más relevantes.

2.1 Ransomware de doble y triple extorsión

El ransomware no solo cifra. En los escenarios de extorsión múltiple, el atacante puede:

- paralizar sistemas (cifrado),

- exfiltrar datos (filtración),

- presionar con amenazas adicionales (por ejemplo, a clientes/proveedores o a la reputación).

En logística, el daño no es “informático”. Es operativo. Y suele aparecer en forma de colas, retrasos, llamadas, penalizaciones y una frase que nadie quiere oír: “no sé qué está pasando”.

2.2 Ataques a la cadena de suministro de software

Tu ciberseguridad no es solo la tuya. Es la de:

- proveedores de software,

- integradores,

- plataformas externas,

- partners de transporte,

- herramientas de visibilidad,

- servicios cloud.

Cuando uno cae, el efecto dominó es real. Por eso los documentos insisten en gestión de terceros como un pilar, no como un anexo.

2.3 Ciberespionaje y amenazas geopolíticas

En cadenas globales, la información operativa (rutas, clientes, volúmenes, tiempos, capacidad, ubicaciones) también es un activo estratégico. En un sector con márgenes ajustados, esa información puede ser ventaja competitiva… o un problema si se filtra.

2.4 Fraude y robo de carga: convergencia físico-digital

Un punto diferencial del sector: el fraude digital puede acabar en un robo físico muy tangible.

Ejemplos que aparecen en los documentos:

- suplantación de identidad de transportistas,

- “double brokering” fraudulento,

- envíos fantasma con documentación falsa.

Y un capítulo que a veces se subestima: el fraude con tarjetas de combustible, que puede costar a flotas un porcentaje significativo del presupuesto (los documentos citan rangos del 5–10% en escenarios de fraude).

Tabla 1 – Amenazas típicas y efecto directo en operación (WMS/TMS)

| Amenaza | Cómo entra | Qué toca | Efecto visible en el día a día | Primer control que más reduce riesgo |

| Ransomware | phishing / credenciales / proveedor | servidores, bases de datos, backups | paradas, pérdida de visibilidad, retrasos masivos | copias probadas + segmentación + MFA |

| Compromiso de APIs | tokens, auth débil, BOLA | integraciones WMS/TMS | fuga de datos, manipulación de pedidos | seguridad de APIs + mínimos privilegios |

| Proveedor comprometido | software/actualización | cadena completa | propagación lateral, caída sistémica | gestión de terceros + IDMZ |

| IoT/OT expuesto | firmware, red plana | automatización/edge | fallos de equipos, anomalías, paradas | inventario OT + monitoreo pasivo |

| Fraude digital-físico | suplantación, email | TMS, documentación | carga “desaparece”, litigios, reputación | verificación de identidad + procesos |

3) Marco normativo y gobierno: NIS2, ISO 27001 y GDPR sin dolor

Aquí va la traducción “para personas ocupadas”:

- NIS2 sube la exigencia en Europa para sectores críticos (incluido transporte/logística) y pone responsabilidad a nivel directivo.

- ISO 27001 es el cimiento para un Sistema de Gestión de Seguridad de la Información (SGSI), útil para ordenar controles y evidencias.

- GDPR te obliga a proteger datos personales (y a pensar en privacidad cuando los datos viajan por integraciones, portales y sistemas).

Los documentos destacan tres impactos prácticos para un comité directivo:

- Gobierno y responsabilidad real (no “delegar y olvidarse”).

- Gestión de riesgo en la cadena de suministro (terceros, proveedores, integradores).

- Notificación de incidentes con plazos estrictos (los documentos mencionan ventanas de notificación inicial en 24 horas y reportes posteriores en plazos como 72 horas, lo que exige detección y respuesta maduras).

Mini-guía de gobierno (lo mínimo que “cambia el juego”)

- Nombrar un owner de resiliencia/ciberseguridad con autoridad transversal.

- Definir “servicios críticos”: qué no puede caer (WMS, TMS, comunicaciones, etiquetado, EDI/APIs, etc.).

- Acordar tolerancias de interrupción: cuánto tiempo puedes operar degradado.

- Exigir a terceros: SLAs, requisitos, acceso, auditoría, planes de contingencia.

3.1 Un detalle que suele fallar: decisiones sin mapa

Los documentos empujan una idea que vale oro: la seguridad no se decide por “sensaciones”. Se decide por riesgo + impacto + probabilidad. Si no hay inventario de activos y flujos, el comité directivo termina aprobando iniciativas sueltas (un firewall por aquí, un software por allá) que no se conectan.

4) Datos críticos: qué proteger primero y por qué

Antes de hablar de herramientas, toca una pregunta simple: ¿Qué datos te rompen el negocio si se pierden, se manipulan o se filtran?

En logística, los datos críticos suelen agruparse así:

- Datos operativos: stock, ubicaciones, órdenes, ASN, rutas, estados, incidencias.

- Datos comerciales: clientes, acuerdos, tarifas, márgenes, capacidad.

- Datos regulados/privados: datos personales (conductores, contactos, destinatarios), documentos sensibles.

- Datos técnicos: credenciales, llaves API, certificados, configuraciones.

Tabla 2 – Clasificación práctica de datos en logística (para priorizar)

| Nivel | Ejemplos típicos | Qué puede pasar si se filtra | Qué puede pasar si se manipula | Prioridad de controles |

| Crítico | llaves API, cuentas de servicio, backups, configuraciones WMS/TMS | acceso total, escalado de ataque | paradas, fraude, corrupción de datos | MFA, vault, rotación, segregación |

| Alto | órdenes, stock, ubicaciones, rutas, documentación de envío | fuga comercial, conflicto con clientes | expediciones erróneas, pérdidas | controles de acceso, logging, integridad |

| Medio | reporting, analítica agregada | exposición reputacional | decisiones erróneas | control de acceso + minimización |

| Bajo | contenido público/marketing | bajo | bajo | control básico |

Truco operativo: esta tabla se convierte en una lista de “qué no puede estar en un Excel suelto”, “qué no debe viajar por email”, y “qué requiere trazabilidad”.

5) Blindaje del núcleo operativo: seguridad en WMS y TMS

En una implantación (o evolución) de WMS/TMS, la seguridad no debería ser un “proyecto aparte”. Debe ir pegada al proyecto, porque:

- los flujos de datos crecen,

- las integraciones se multiplican,

- los permisos suelen heredarse “por urgencia”,

- y las APIs se vuelven el gran corredor de paso.

5.1 Seguridad en la era de APIs y microservicios

Los documentos enfatizan algo crítico: el WMS/TMS moderno vive de APIs. Eso es potencia… y riesgo.

Ejemplos de riesgos de API que aparecen en el documento base (en línea con el enfoque OWASP):

- Autorización rota a nivel de objeto (BOLA): un usuario/app accede a objetos que no le corresponden (pedidos de otro cliente, albaranes, tarifas, etc.).

- Autenticación rota: tokens débiles, sesiones mal gestionadas.

- Consumo de recursos sin restricciones: APIs sin límites permiten saturación o abuso (y eso, en logística, se siente como caída).

- Exposición de datos excesiva: la API devuelve más campos de los necesarios.

Tabla 3 – Riesgos de API “traducidos” a logística (WMS/TMS)

| Riesgo en API | Ejemplo en logística | Impacto | Control recomendado |

| BOLA | acceder a pedidos de otro cliente en un 3PL | fuga de datos + litigios | autorización por objeto + pruebas |

| Auth rota | token persistente en app móvil | acceso continuo sin credenciales | rotación tokens + MFA |

| Sin límites | app RF dispara llamadas masivas | degradación del WMS/TMS | rate limiting + cuotas |

| Datos de más | API envía campos sensibles “invisibles” en UI | filtración silenciosa | minimizar respuesta + logging |

5.2 Identidad y permisos: el “talón de Aquiles” que más se repite

En WMS/TMS, los permisos no son un detalle: son operación. Los documentos sugieren priorizar:

- Roles por función (recepción, inventario, picking, transporte, administración, supervisión).

- Permisos mínimos (si no lo necesitas para trabajar, no lo tengas).

- Revisión periódica de roles (altas/bajas/cambios).

- Separación de tareas críticas: quien crea proveedores o cambia cuentas no debería validar pagos o cambios de destino sin control.

Esto reduce un riesgo enorme: el “usuario comodín” con acceso total porque “era urgente” y nadie lo revisó.

5.3 Integraciones: donde la seguridad se gana o se pierde

En la práctica, el WMS/TMS rara vez vive solo. Se conecta con:

- ERP,

- portales de clientes,

- transportistas,

- plataformas de visibilidad,

- EDI,

- automatización,

- BI/analítica.

Los documentos empujan un enfoque de control del corredor:

- registrar qué integra con qué,

- con qué tipo de autenticación,

- qué datos cruzan,

- y qué ocurre si esa integración se cae.

Un resultado muy útil para operaciones es un “mapa de dependencias” que responda: si falla X, ¿qué procesos se degradan y cuáles se detienen?

5.4 El desafío de los sistemas heredados (legacy)

Los sistemas legacy no son “malos”. Son frágiles.

El enfoque que aparece en los documentos para legacy suele ser:

- aislar/segmentar,

- reducir superficie (exposición mínima),

- controlar accesos,

- compensar con monitoreo.

Traducción operativa: si no puedes modernizarlo hoy, al menos evita que sea la autopista por la que se cuela todo.

6) Convergencia IT/OT: protegiendo el almacén automatizado y el IIoT

Cuando IT y OT se mezclan, la seguridad cambia de reglas.

- En IT, puedes parchear rápido.

- En OT, a veces parar para parchear “cuesta más” que el riesgo percibido.

Los documentos destacan tres focos:

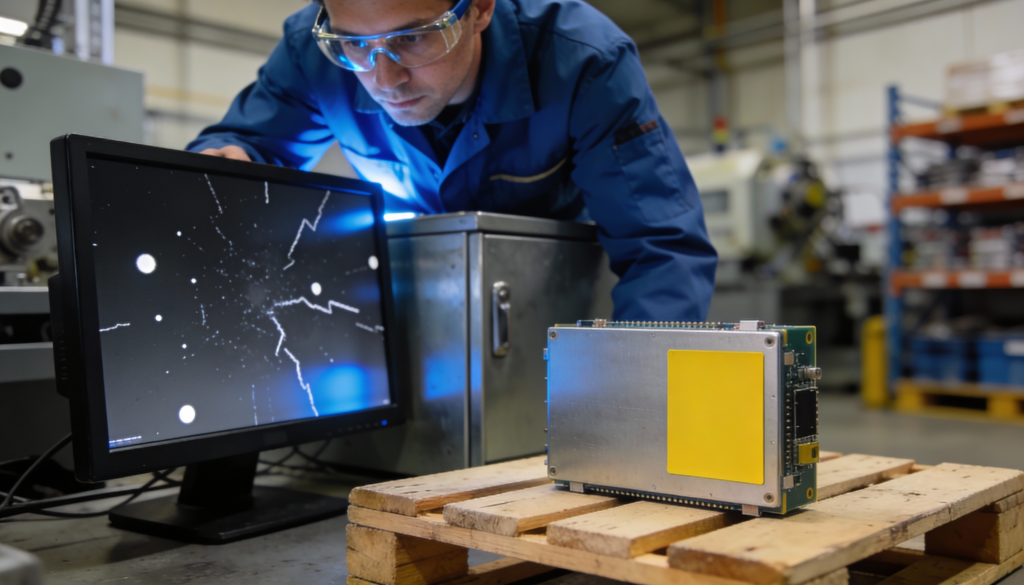

6.1 Riesgos del IIoT

Sensores, PLCs, terminales propietarios, gateways… muchas veces:

- no admiten agentes,

- tienen firmware con ciclos de actualización complejos,

- viven en redes planas “por tradición”.

6.2 Seguridad edge y baja latencia

En automatización, la latencia importa. Por eso el diseño de seguridad debe respetar la operación.

La clave: seguridad sin interferir. Controles de red, segmentación, listas de comunicaciones permitidas, y monitoreo pasivo.

6.3 Monitoreo pasivo: alternativa segura para OT

Se enfatiza una práctica muy valiosa: monitoreo pasivo (sin tocar el dispositivo) para:

- inventariar activos,

- detectar anomalías,

- identificar amenazas sin agentes.

6.4 Un principio práctico: “no mezcles redes por comodidad”

Los documentos empujan la separación de zonas. Si la red de oficina y la red del almacén automatizado comparten demasiado, un incidente “de correo” puede terminar afectando robots, conveyors o sistemas de control. Ese tipo de salto es precisamente lo que la segmentación busca evitar.

7) Zero Trust en logística: arquitectura y pasos prácticos

Zero Trust no es un producto. Es una forma de diseñar:

- nunca confíes por estar “dentro”,

- verifica identidad y contexto,

- minimiza el radio de explosión.

Y sí: aplica a usuarios, dispositivos y servicios.

7.1 Principios fundamentales (versión logística)

- Identidad fuerte (MFA) para accesos clave.

- Permisos mínimos y revisables.

- Segmentación por zonas: oficina, almacén, OT, IoT, proveedores.

- Registro y trazabilidad (logs) para investigar rápido.

7.2 Implementación de una IDMZ (zona desmilitarizada industrial)

Los documentos hablan de separar mundos. La IDMZ es ese “pasillo controlado” entre IT y OT.

Esquema (simplificado) para visualizarlo:

[Internet/Partners]

|

(WAF/API GW)

|

[Zona IT: ERP/Correo/Backoffice] —- [IDMZ] —- [Zona OT/IIoT: PLCs/Robots/Sensores]

| |

[WMS/TMS + Integraciones] (Monitoreo pasivo)

La idea: si algo se compromete en IT, no “salta” a OT como si fuera un reality show.

7.3 Zero Trust aplicado a terceros (donde suele doler)

En logística, proveedores y partners necesitan acceso. Los documentos sugieren que el enfoque sea:

- accesos limitados,

- con caducidad,

- con trazabilidad,

- y con principio de mínimo privilegio.

Esto reduce un clásico: “el proveedor tiene VPN total porque así lo instaló en 2019”.

Tabla 4 – Controles Zero Trust “mínimo viable” por dominio

| Dominio | Mínimo viable | Mejora recomendada | Resultado práctico |

| Identidad | MFA en accesos críticos | políticas por contexto | menos cuentas tomadas |

| Red | segmentación por zonas | microsegmentación | menos propagación |

| Apps/APIs | auth y scopes | gateway + pruebas | menos fuga/manipulación |

| Dispositivos | inventario y hardening | MDM/EDR donde aplique | menos puntos débiles |

| Terceros | accesos temporales | auditoría + revisiones | menos puertas traseras |

8) Endpoints móviles: terminales RF, tablets, conductores y apps

En logística, la “oficina” también tiene ruedas… y lector de códigos.

Riesgos típicos que destacan los documentos:

- credenciales guardadas,

- dispositivos compartidos,

- apps que llaman APIs sin controles suficientes,

- redes Wi‑Fi sin segmentación,

- terminales que nunca se actualizan porque “funcionan”.

Controles prácticos (sin drama):

- políticas de acceso por rol,

- gestión de dispositivos (MDM) cuando sea viable,

- actualización controlada,

- bloqueo/limpieza remota,

- logs de acceso y anomalías,

- separar Wi‑Fi de invitados, oficina y operación.

8.1 Un enfoque operativo para movilidad

En vez de pelear con el día a día, los documentos apuntan a lo que más reduce riesgo con menos fricción:

- usuario + dispositivo + app como “unidad de confianza”.

- si cambia uno, se revalida.

No es “seguridad por castigo”. Es evitar que un terminal perdido sea una puerta abierta.

9) El factor humano: phishing, fraude de carga y combustible

Si la logística fuera una película, el villano no entraría por la puerta principal. Entraría con un email “normal”.

9.1 Ingeniería social y phishing dirigido

Los documentos resaltan que un solo correo convincente puede disparar una cadena de desastre.

Protocolo de 30 segundos (para equipos no técnicos):

- Si te mete prisa, sospecha.

- Si cambia un dato bancario o una dirección de entrega, confirma por un canal alterno.

- Si pide credenciales, NO: reporta.

- Si el remitente “parece” alguien, revisa dominio y firma.

9.2 Fraude de carga y robo de identidad corporativa

En un entorno digital, “parecer legítimo” es parte del ataque.

Los documentos describen patrones como:

- suplantación de transportistas,

- double brokering,

- documentación falsa para envíos fantasma.

Control operativo clave: validación por doble canal y listas de verificación. Porque el fraude suele aprovechar el mismo agujero: una urgencia y una confianza automática.

9.3 Fraude con tarjetas de combustible

El documento base describe modalidades como:

- skimming/clonación,

- smishing (phishing por SMS),

- fraude interno.

Y propone medidas de prevención como 2FA en portales, uso de chip EMV y alertas por anomalía.

9.4 Cultura: el control más barato (y el más difícil de sostener)

Los documentos dejan clara una tensión real: puedes comprar tecnología, pero si la gente no sabe reconocer un ataque, volverás a caer.

Un enfoque realista:

- microformaciones regulares,

- recordatorios visuales (checklists),

- canal fácil para reportar,

- y cero culpa cuando alguien reporta un error: mejor reportado a tiempo que escondido.

10) Detección y respuesta: SIEM/SOC y planes que se prueban (no se “declaran”)

Los documentos ponen el foco en algo que muchas empresas descubren tarde:

- prevenir es esencial,

- pero detectar y responder es lo que evita el colapso.

Conceptos prácticos:

- SIEM: centraliza logs y permite correlación.

- SOC: capacidades y equipo/proceso para vigilar y responder.

Lo importante no es el acrónimo, es el resultado:

- saber qué pasó,

- contener rápido,

- recuperar con método,

- aprender y ajustar.

10.1 Plan de Respuesta a Incidentes (IRP)

El documento “mega” insiste en que un IRP real incluye:

- roles y responsables,

- rutas de comunicación,

- criterios de contención,

- coordinación con legal/compliance,

- y ejercicios (simulacros) periódicos.

Porque el día del incidente no es para improvisar. Es para ejecutar.

10.2 RACI de respuesta (para no improvisar nombres en plena crisis)

Cuando hay un incidente, la pregunta no es “¿quién sabe?”. Es “¿quién decide?”. Una matriz sencilla evita caos.

| Área | Responsable (R) | Aprobador (A) | Consultado (C) | Informado (I) |

| Contención técnica | IT/Security | Dirección | Proveedor/Integrador | Operaciones |

| Decisión de parada/degradación | Operaciones | Dirección | IT | Clientes clave |

| Comunicación externa | Comunicación/Legal | Dirección | IT/Operaciones | Organización |

| Notificación regulatoria | Legal/Compliance | Dirección | IT | Stakeholders |

| Recuperación/Restauración | IT | Dirección | Operaciones | Usuarios |

El objetivo no es burocracia: es que, cuando la presión sube, nadie se mire esperando a que “alguien” decida.

10.3 Qué logs importan en logística (mínimo viable)

Los documentos orientan a capturar, al menos:

- accesos (quién, cuándo, desde dónde),

- cambios críticos (roles, tarifas, destinos, cuentas),

- actividad de integraciones y APIs,

- eventos en backups y restauraciones,

- anomalías de red entre zonas.

Eso acelera investigación y reduce tiempo de interrupción.

11) Resiliencia operativa: cuando la tecnología falla (BCP + fallback manual)

Este es el corazón del enfoque “sin frenar la operación”.

Un buen plan asume que, si el WMS/TMS cae, necesitas una forma de seguir operando de manera controlada, aunque sea degradado.

11.1 Plan de Continuidad de Negocio (BCP)

Los documentos lo plantean como un “Manual de Fallback” probado y actualizado.

Y aquí viene lo sexy (sí, lo sexy… en logística): procedimientos manuales.

Tabla 5 – Lista de verificación para fallback manual (extracto del documento base)

| Proceso crítico | Procedimiento de respaldo manual | Recursos necesarios | Recuperación de datos (post-incidente) |

| Recepción (Inbound) | registro manual en formularios pre‑impresos (ASN, lote, cantidad); ubicación temporal fija | formularios, bolígrafos, linternas, tablas de asignación | carga masiva de datos / escaneo diferido al volver el WMS |

| Almacenamiento (Putaway) | ubicación “por humano” a zonas de contingencia/pasillos predefinidos | mapas impresos, etiquetas adhesivas manuales | actualizar inventario/ubicaciones en WMS |

| Preparación (Picking) | picking en papel (listas con ubicaciones/cantidades) | listas de emergencia, calculadoras | confirmar en WMS para descontar inventario y facturar |

| Despacho (Outbound) | BOL y packing list manual; verificación visual 100% | plantillas BOL, sellos, contratos físicos | registrar envíos y tracking en TMS para facturación/visibilidad |

Nota operativa: el documento también menciona “kits de emergencia” o “cajas de continuidad” con recursos físicos listos para usar.

11.2 Qué métricas mandan aquí (cuando toca decidir rápido)

Los documentos introducen los conceptos de continuidad tipo:

- RTO (tiempo objetivo de recuperación): cuánto tardas en volver a operar.

- RPO (punto objetivo de recuperación): cuánta información “puedes perder” sin romper el negocio.

No hace falta ser técnico. Hace falta acordarlo.

11.3 Backups: el detalle que separa “recupero” de “me hundo”

Los documentos insisten en una diferencia clave:

- hacer backups no es lo mismo que poder restaurar.

Buenas prácticas en el enfoque:

- copias protegidas contra borrado/alteración,

- separación de credenciales,

- pruebas periódicas de restauración,

- y registro de evidencias (qué se probó, cuándo, y con qué resultado).

Si esto no se prueba, el backup puede ser una ilusión bonita con logo corporativo.

12) IA y blockchain: escudos… y también armas

Los documentos abren una línea de futuro muy conectada con la digitalización:

12.1 Inteligencia artificial: defensa y ataque

- Defensa: mejora detección de patrones y velocidad de respuesta.

- Ataque: también puede potenciar phishing y automatización del delito.

La conclusión práctica es elegante: IA sí… pero con gobierno, supervisión y pruebas.

Aplicación en logística (en clave operativa): usar analítica/IA para detectar anomalías (patrones raros en accesos, integraciones, rutas, cambios de datos críticos) y acelerar triage.

12.2 Blockchain para integridad de la cadena de suministro

Se plantean usos como:

- trazabilidad y autenticidad,

- registro inmutable de eventos,

- e incluso integridad de firmware en IoT (verificar que una actualización es legítima).

La lectura práctica de los documentos: no es magia. Es una herramienta para reforzar integridad y confianza cuando hay muchos actores y demasiados puntos de intercambio.

13) Hoja de ruta de implementación sin parar la operación (por fases)

Aquí aterrizamos el “cómo” con una secuencia que respeta lo que priorizan los documentos: primero visibilidad y medidas de alto impacto, luego arquitectura y resiliencia.

La clave para no frenar la operación es trabajar en capas y en ventanas controladas, como se hace con cualquier cambio crítico en logística.

13.1 Fase 0 – Preparación (lo que evita “sorpresas”)

- definir alcance (qué sistemas entran: WMS, TMS, integraciones, OT/IoT, portales),

- inventario inicial de activos,

- identificar procesos críticos y tolerancias,

- calendario de ventanas y pilotos.

13.2 Etapa 1 – Visibilidad radical (sin esto, todo es fe)

- inventario de activos IT/OT/IoT,

- mapa de integraciones y APIs,

- mapa de identidades (usuarios, cuentas de servicio, terceros),

- lista de “accesos remotos” y quién los usa.

Entregable mínimo útil: un mapa que responda “qué tengo” y “cómo se conecta”.

13.3 Etapa 2 – Higiene básica innegociable

- MFA en accesos críticos,

- gestión de credenciales,

- hardening y parches donde sea posible,

- mínimos privilegios,

- retirada de cuentas huérfanas y accesos antiguos.

Por qué aquí: estas acciones suelen dar la mejor reducción de riesgo con poca interrupción.

13.4 Etapa 3 – Segmentación inteligente + Zero Trust

- separar redes (oficina vs operación vs OT/IIoT),

- diseñar IDMZ,

- controlar accesos de terceros,

- endurecer el corredor de integraciones (APIs, EDI, portales).

Consejo operativo: se hace por zonas y por pilotos. No se “cambia todo” a la vez.

13.5 Etapa 4 – Preparación para el peor caso

- BCP + fallback manual probado,

- backups protegidos y pruebas de restauración,

- IRP con roles, comunicación y simulacros.

Momento de verdad: un simulacro tipo “tabletop” con operaciones + IT + dirección. No para asustar: para ver huecos sin estar en crisis.

13.6 Etapa 5 – Cultura de seguridad

- formación continua,

- protocolos simples (verificación, doble canal, reporting),

- responsabilidad compartida.

Si quieres que esto funcione “en vida real”, el truco es hacerlo por capas y con pilotos controlados: mejoras que no rompan flujos, y que se validen con operación.

13.7 Seguridad dentro de un proyecto WMS/TMS (sin romper el go-live)

Si estás en plena implantación o evolución, los documentos empujan un enfoque con “gates”:

- Discovery: inventario, flujos, datos críticos, terceros.

- Diseño: roles, segmentación, modelo de accesos, estrategia de logging.

- Build: hardening, seguridad de APIs, configuración segura por defecto.

- Testing: pruebas funcionales + pruebas de permisos/seguridad (sin inventar una auditoría eterna).

- Cutover: plan de contingencia (BCP/IRP), ventana y responsables.

- Hypercare: monitoreo reforzado, revisión de accesos, ajuste de controles.

Esto evita lo típico: “vamos a salir en fecha, ya securizamos después”. Spoiler: “después” casi nunca llega.

14) Checklist final para directivos (15 minutos)

Si solo pudieras hacer una reunión esta semana sobre ciberseguridad en logística, que sea para responder esto:

- ¿Qué servicios son críticos (WMS/TMS/APIs/OT/ETIQUETADO)?

- ¿Quién es el responsable final (nombre y apellido)?

- ¿Tenemos inventario de activos IT/OT/IoT actualizado?

- ¿Tenemos MFA en accesos clave?

- ¿Las integraciones API tienen controles (auth, rate limits, logs)?

- ¿Tenemos segmentación real entre IT y OT?

- ¿Existe un IRP probado (simulacro) en los últimos 12 meses?

- ¿Existe un BCP con fallback manual practicado?

- ¿Se prueban restauraciones de backup (no solo “se hacen backups”)?

- ¿Los terceros críticos tienen requisitos y evidencias?

- ¿Hay logging centralizado (mínimo viable) para investigar?

- ¿Tenemos un protocolo anti‑fraude para cambios de datos (banco/dirección)?

Extra para directivos (si quieres apretar sin volverte técnico):

- ¿Cuánto cuesta 1 día de caída? (no en “IT”, en operación real)

- ¿Qué clientes se verían afectados primero?

- ¿Qué proceso manual de respaldo existe hoy… y cuál es pura teoría?

15) Preguntas frecuentes

¿Se puede mejorar la seguridad sin parar el almacén?

Sí. Los documentos lo plantean como implementación por capas: higiene (MFA), segmentación, monitoreo y planes de continuidad. La clave es hacerlo con pilotos y ventanas controladas, igual que se hace con cambios operativos.

¿Qué es lo primero que debería revisar en un WMS/TMS?

Accesos e identidades, integraciones (APIs) y “radio de explosión” (permisos). Si hay “usuarios dios” y tokens eternos, ahí tienes una autopista.

¿Por qué se habla tanto de segmentación IT/OT?

Porque reduce el impacto de una brecha: evita que el problema se propague a automatización y operación. Es el equivalente a poner cortafuegos dentro del propio edificio, no solo en la puerta.

¿Qué tiene que ver el fraude de carga con la ciberseguridad?

En logística, lo digital y lo físico están unidos: un ataque puede terminar en robo real. Un correo convincente y un cambio de destino no son “un tema de informática”; son mercancía que desaparece.

¿NIS2 me afecta si opero en España?

Los documentos lo tratan como un marco europeo de referencia para transporte/logística y elevan exigencias de gobierno, terceros y notificación. Aunque el detalle jurídico exacto se aterriza por caso, el mensaje operativo es claro: hay que estar preparado.

¿Necesito un SOC o un SIEM?

No “por el nombre”, sino por la capacidad: detectar, investigar y responder con rapidez. Puedes empezar con un mínimo viable de logging y escalado, y madurar hacia un SOC según criticidad.

¿Qué significa “fallback manual” y por qué es tan importante?

Significa que, si cae el WMS/TMS, sigues operando con procedimientos manuales controlados (recepción, putaway, picking, outbound) y luego recuperas datos. Es lo que convierte un incidente en un bache… y no en un bloqueo total.

¿La IA y blockchain ya son imprescindibles?

Los documentos las presentan como aceleradores: pueden aportar valor, pero no sustituyen higiene, segmentación y continuidad. Primero lo básico que funciona; luego lo avanzado que escala.

¿Qué error se repite más en proyectos de seguridad en logística?

Pensar que “seguridad” es un entregable. Los documentos lo dejan claro: es una capacidad que se opera, se prueba y se mejora.

Si quieres un siguiente paso práctico

Si quieres seguir con una guía sencilla y accionable (sin grandes inversiones), aquí tienes el recurso:

📘 PDF: “Los 5 pasos para automatizar tu logística sin grandes inversiones”

En una frase: en logística, la ciberseguridad no se “instala”; se opera. Y cuando se opera bien, protege datos… y también protege lo que más importa: que la mercancía siga moviéndose.

👉 Siguiente paso: descarga la guía “Los 5 pasos para automatizar tu logística sin grandes inversiones” y agenda un diagnóstico.